6.0 Sicherheit

Die technischen Sicherheitsmaßnahmen sind bei solch einem System mit Abstand der am schwersten zu realisierende Teil der Projektarbeit. Nicht nur in der Anwendung, vielmehr noch in der Entwicklung ist es ein nicht endender Alptraum. Die Tricks der Cyberkriminellen werden immer raffinierter. Wie z. B. bei einem DDoS-Angriff, das ist ein verteilter DoS-Angriff, der zu einer Blockade von mehreren Systemen führt. Bei dieser Art des Angriffs werden IT-Infrastrukturen mutwillig überlastet. Die Flut an Anfragen kann dann beispielsweise das Internet lahmlegen. So können Cyberkriminelle webbasierte Systeme von Unternehmen oder deren Websites ausschalten und damit große finanzielle Schäden verursachen.

Es ist zwar für die Zielsetzung dieses Projekt nicht unbedingt notwendig, ein Sicherheitskonzept zu entwerfen, das auf allen 7 Verbindungsschichten des Internets operiert. Aber aus Spaß an der Arbeit und um die Funktionsweise zu verstehen bzw. weil es ggf. in anderen Projekten oder Unternehmungen wirkungsvoll eingesetzt werden kann, wird es mit in das Projekt einbezogen und realisiert. Die gesamte Übertragungstechnik im Internet basiert auf 7 Verbindungsschichten.

Dazu eine kleine Übersicht des ISO/OSI-Referenzmodells:

- Schicht 1 - Bitübertragungsschicht (Physical Layer)

- Schicht 2 - Sicherungsschicht (Data Link Layer)

- Schicht 3 - Vermittlungsschicht (Network Layer)

- Schicht 4 - Transportschicht (Transport Layer)

- Schicht 5 - Sitzungsschicht (Session Layer)

- Schicht 6 - Darstellungsschicht (Presentation Layer)

- Schicht 7 - Anwendungsschicht (Application Layer)

Aber selbst ein Firewall System, das auf allen 7 Schichten operiert, kann einen DDoS-Angriff nicht unbedingt wirkungsvoll außer Gefecht setzen, er kann aber bis auf eine bestimmte Betriebsebene gestoppt werden. Um einen DDoS-Angriff völlig unschädlich zu machen, wären noch weitere Maßnahmen nötig.

Da Sicherheit wirklich auf allen Ebenen stattfinden sollte, ist es wichtig diesen Punkt etwas umfangreicher als nötig abzuwickeln. In diesem Beispiel findet eine Absicherung auf allen sieben Ebenen statt, dabei ist die Bitübertragungsschicht am schwierigsten zu selektieren und die Anwendungsschicht am schwierigsten zu filtern. Wer die Komplexität und Anleitung von iptables kennt, wird eine Firewall Distribution wirklich zu schätzen wissen.

Um eine Kurze Übersicht zu schaffen:

Schicht 1 wird über einen Switch abgesichert. Alles physikalischen Schnittstellen werden vor unbefugter Aktivierung mechanisch abgesichert. Alle CAT-5-Kabel, werden einem Port fest zugewiesen und gegen eine physikalische Trennung gesichert. Wireless Technologien kommen nicht zum Einsatz.

Schicht 2 wird über das ARP = Address Resolution Protokoll gesichert. Jede verfügbare MAC Adresse wird bei allen lokalen Endgeräten fest zugewiesen. Weitere Geräte können also mit diesen ohne Eintrag nicht mehr kommunizieren.

Schicht 3 wird über ein NAT Gateway abgesichert. Rechner, die zur Infrastruktur gehören, werden fest zugeordnet, die dafür notwendigen Routing Tabellen werde angelegt. Protokollstandards werden statisch fest zugewiesen.

Schicht 4 wird über den Paketfilter definiert und abgesichert. Alle IP-Adressen und Protokollstandards werden statisch fest zugewiesen, TCP/IP, UDP. Alle ausgehenden Ports werden blockiert (drop), alle eingehenden Ports werden blockiert (drop). Jeder Verbindungsstatus wird reglementiert gespeichert, festgelegt und an die notwendigen Code Bits angepasst (ack, syn, fin, urg, psh, rst).

Schicht 5 wird über Socks5 und Socks4a vom Netz getrennt. Alle Übertagungen laufen nur noch über einen zugewiesenen Port.

Schicht 6 wird über SSL/TLS abgesichert. Es erfolgt eine Verschlüsselung und Untertunnelung der Übertragung.

Schicht 7 wird über ein DPI/IDS/IPS abgesichert. Es erfolgt eine detaillierte Sperrung der nicht genutzten Anwendungen und eine Überwachung durch Snort bzw. pfSense Layer 7 Filter und Router OS Layer 7 Filter.Dieser Regelungsplan wurde nur für das lokale System ausgearbeitet.

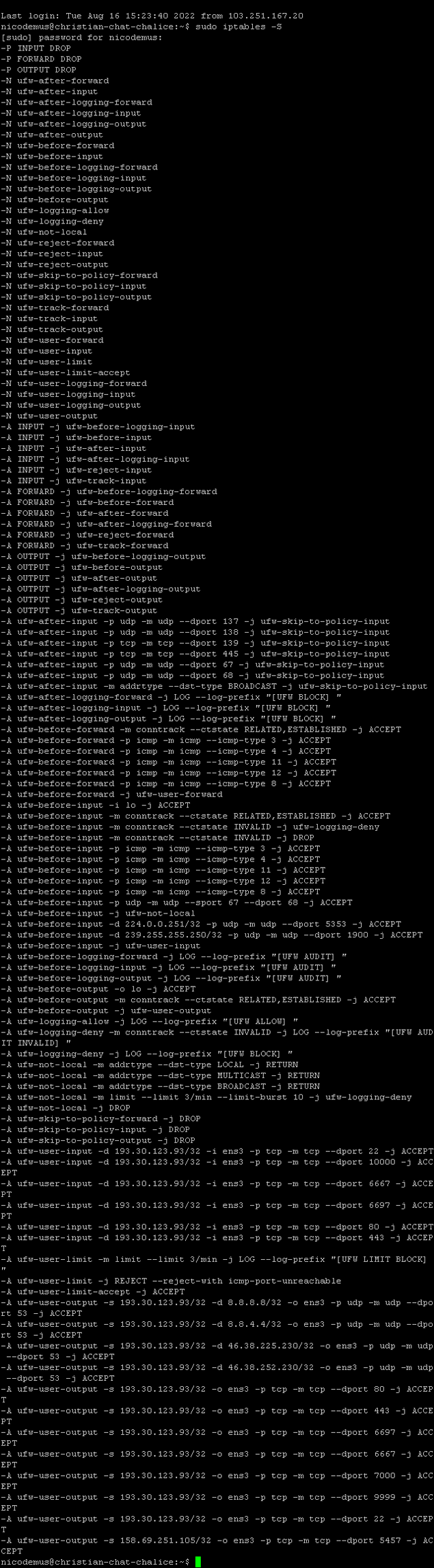

Auf dem Remote Server kann dagegen nur auf Ebene 3-7 gefiltert werden, da der Zugriff auf die Geräte nur über den Betreiber möglich ist und daher die Verbindungsmöglichkeiten eingeschränkt sind. Daher wird das Firewallkonzept auf den Standard dezimiert, also Schicht 3 bis 4.

Auf dem Server kommt Fail2ban zum Einsatz und ein angefertigter Regelsatz für iptables, der dem Regelsatz vom Paketfilter auf pfSense und Router OS in etwa identisch ist.

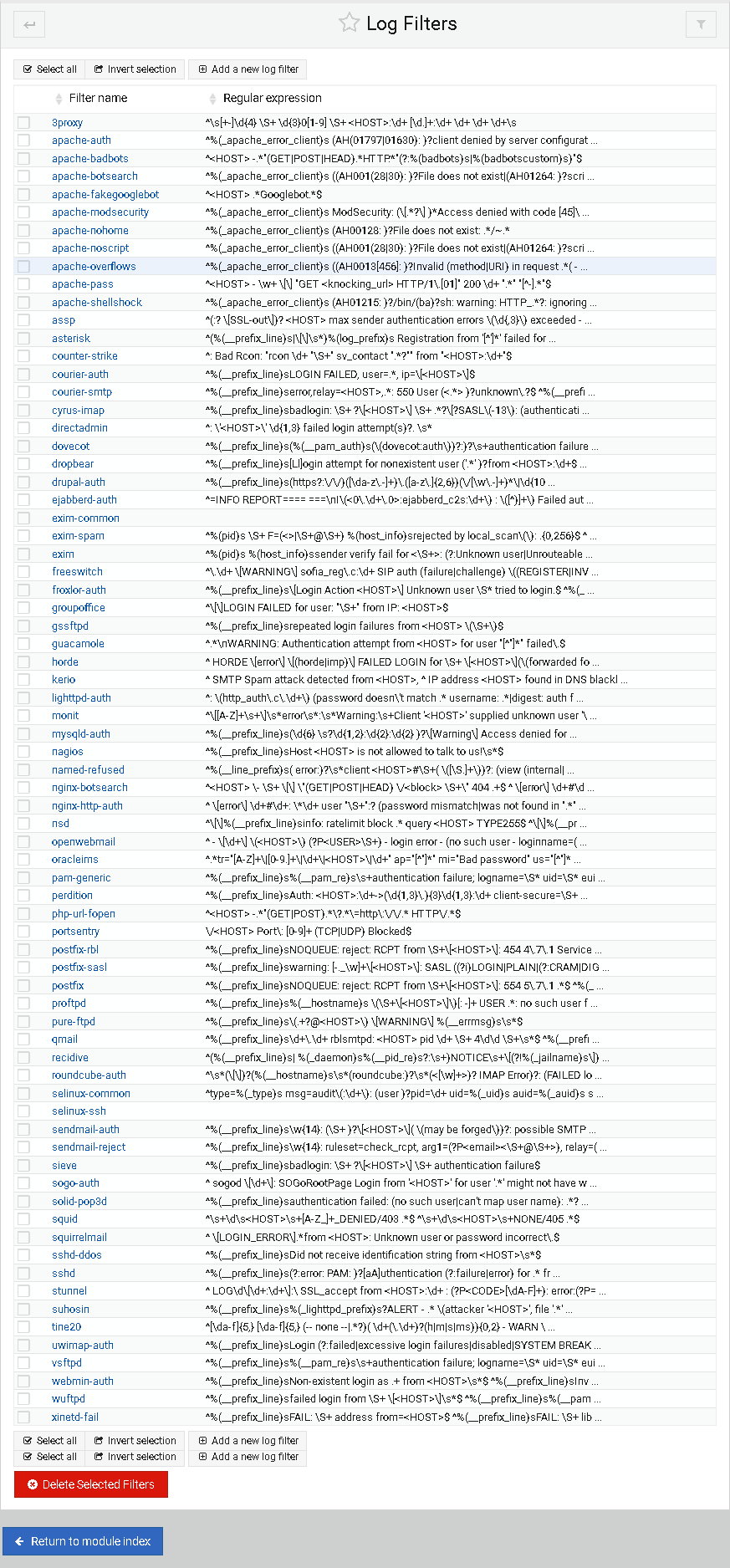

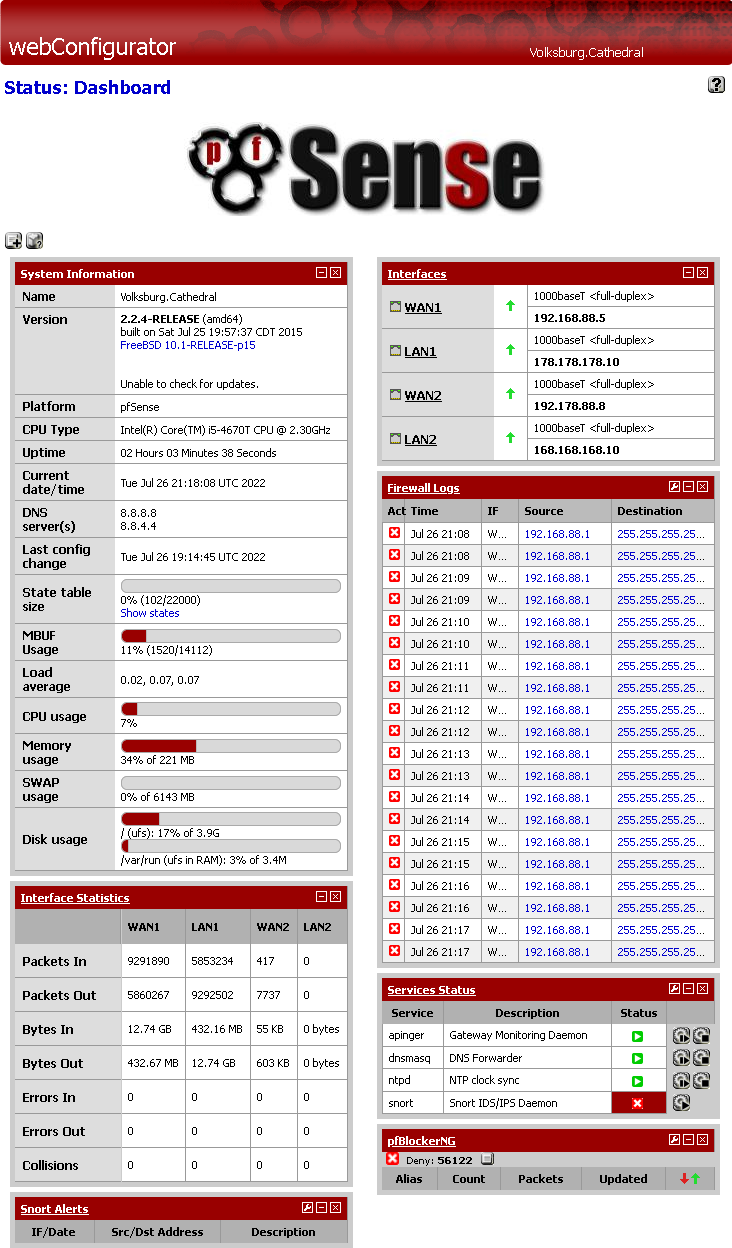

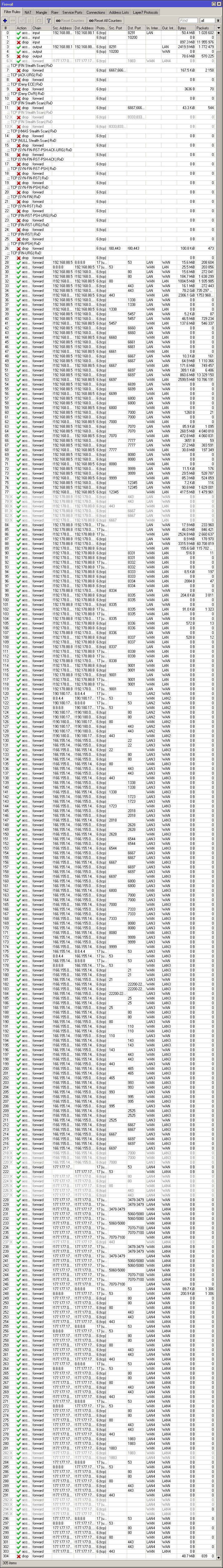

Einige Bildschirmfotos zu den internen Filtereinstellungen auf dem lokalen System.

pfSense Dashboard

pfSense Paketfilter

RouterOS Paketfilter

Einige Bildschirmfotos zu den internen Filtereinstellungen auf dem remote System.

iptables Regeln

Fail2Ban Log Filter unter Webmin